يضع مجرمو الإنترنت أنظارهم على المنظمات لتعدين العملات المشفرة سراً مع تحول البيئات متعددة السحابة المستندة إلى Linux إلى أهداف رئيسية، وفقًا لتقرير “كشف البرامج الضارة في بيئات السحابة المتعددة المستندة إلى Linux” – وهو تقرير أعدته VMware Threat Analysis Unit.

يسلط هذا المنشور الضوء على بعض التحليلات الرئيسية لمكونات التشفير المستخدمة في هجمات cryptojacking الأخيرة، والتقنيات التي تم نشرها، وكيف يمكن اكتشاف التهديد والتخفيف من حدته.

تعدين مونيرو (XMR)

هناك عادةً طريقتان لهجمات “سرقة العملات المشفّرة”: برامج ضارة لسرقة محفظة العملات المشفرة أو تسييل دورات وحدة المعالجة المركزية المسروقة لتعدين العملات الرقمية.

وجد التقرير أن معظم هجمات “سرقة العملات المشفّرة” تركز على تعدين العملة المشفرة “مونيرو” (أو XMR) في البيئات متعددة السحابة المستندة إلى Linux، حيث تستخدم معظمها المكتبات المرتبطة بـ XMRig.

لماذا تعدين مونيرو؟

هذه العملة الرقمية جذابة لأن “مونيرو” تُعرف باسم عملة الخصوصية (إخفاء هوية المستخدمين، ومقدار كل معاملة، وما إلى ذلك). علاوة على ذلك، على عكس تعدين بيتكوين، يمكن أن يستخدم تعدين مونيرو دورات CPU أو GPU لأجهزة الكمبيوتر العادية.

قال جيوفاني فيجنا، المدير الأول لذكاء التهديدات، في VMware: “من السهل جدًا إسقاط بعض أشكال عامل التعدين لمنصة XMRig مفتوحة المصدر وبدء عملية تحقيق الدخل. يتناسب هذا بشكل خاص أثناء استغلال برامج إدارة الحاويات التي تمت تهيئتها بشكل خاطئ، مثل محركات Docker أو Kubernete”.

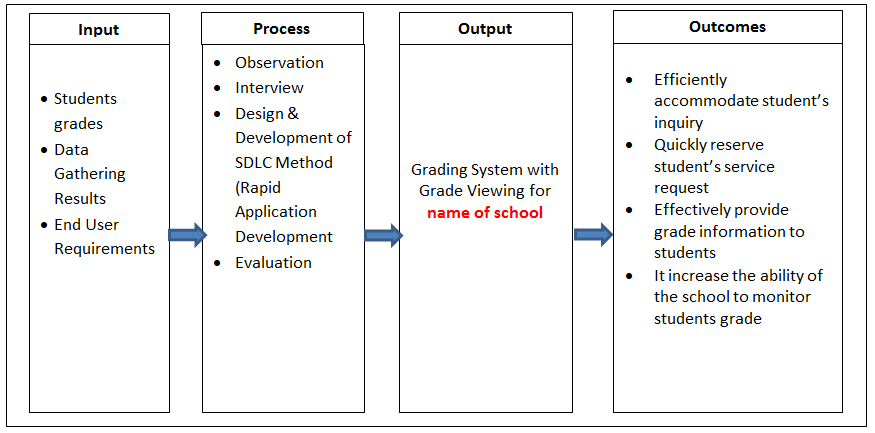

VMW Graphic

منصة XMRig وأحواض التعدين

التطبيق الشائع المستخدم لتعدين مونيرو هو عامل تعدين منصة XMRig مفتوحة المصدر. بينما يمكن لمنصة XMRig تعدين العملات المشفرة الأخرى، يُستخدم بشكل أساسي لتعدين مونيرو.

يوضح فاجينا قائلاً: “قمنا بتطوير توقيعات FLIRT للمكتبات التي تستخدمها منصة XMRig عند تجميعها على توزيعات Linux المختلفة. لقد طورنا أيضًا كاشفات الوحدة النمطية Go لتحديد الوحدات ذات الصلة بالتشفير، عندما تحققنا من وجود هذه المكونات (مكتوبة بكل من اللغتين C/C++ وGo)، وجدنا أن 89 بالمائة من أدوات التشفير تستخدم مكتبات ذات صلة بـ XMRig”.

حدد التقرير أيضًا بعض مجمعات التعدين الأكثر استخدامًا التي يستخدمها هواة التشفير. من خلال الانضمام إلى تجمع التعدين، يمكن للبرامج الضارة أن تساهم في عملية التعدين الشاملة وتتشارك فوائد التعدين الجماعي – من المحتمل ألا تكون قوة الحوسبة لمضيف واحد كافية لتحقيق أي نتائج ذات مغزى.

وشملت عائلات التشفير الأخرى التي تم فحصها في التقرير Omelette وWatchDog وKinsing.

الأهداف والتكتيكات

وجد التقرير أن التهرب الدفاعي هو الأسلوب الأكثر استخدامًا من قِبل منشئي العملات المشفرة. فيما يتعلق بالأساليب والتكتيكات المستخدمة، فإن التقنيات المستخدمة في تشويش البيانات أكثر تنوعًا مقارنةً بعينات برامج الفدية التي تم تحليلها في التقرير. استخدمت هذه العينات أيضًا التعبئة والتعليمات البرمجية التي تم إنشاؤها ديناميكيًا على نطاق واسع مع مراعاة، على سبيل المثال، لبرامج الفدية، حيث يتمثل هدف شركة التشفير في البقاء تحت المراقبة الدقيقة لأطول فترة ممكنة أثناء سرقة دورات CPU الثمينة.

التخفيف من تهديد تعدين العملاء المشفرة

قد تؤدي هجمات “سرقة العملات المشفّرة” إلى ارتفاع فواتير الطاقة أو توقف العمليات أو ارتفاع تكاليف فاتورة الحوسبة السحابية. ومع ذلك، فغالبًا ما يكون من الصعب اكتشاف هذه الهجمات لأنها لا تعطل تمامًا عمليات البيئات السحابية، مثل برامج الفدية، أو تطلق الإنذارات، مثل اختراق البيانات عندما يتم اكتشاف وصول غير مصرح به أو غير طبيعي إلى البيانات الحساسة.

أفضل طريقة لاكتشاف هجمات “سرقة العملات المشفّرة”، وفقًا للتقرير، هي استخدام “تحليلات حركة مرور الشبكة” (NTA) لتحديد المضيفين الداخليين الذين ينقلون نتائج أعمال التعدين إلى الخارج نظرًا لأن هذا الاتصال مطلوب لتحقيق الدخل من الهجوم. الاتصالات التي يجب البحث عنها هي اتصالات بمجمعات التعدين. ومع ذلك، تتصل العديد من نماذج البرامج الضارة للتشفير بمضيف القيادة والتحكم الذي يعمل كوكيل للشبكة لتجنب اكتشافها. لا غنى عن تقنيات الكشف عن الحالات الشاذة الأكثر تعقيدًا لتحديد التهديد في هذه الحالات. على سبيل المثال، قد يبحث المرء عن اتصالات بالعالم الخارجي من مضيفين لم يتصلوا تاريخياً بالعالم الخارجي.

يوصي التقرير بأن حلول EDR قد تكون قادرة أيضًا على تحديد أنماط استخدام وحدة المعالجة المركزية غير الطبيعية، والتي يمكن أن ترتبط ارتباطًا مباشرًا بالحسابات المتعلقة بتعدين بلوك تشين. يمكن أن تساعد المراقبة المنسقة للبيئات السحابية، باستخدام تقنيات الكشف المستندة إلى المضيف والقائم على الشبكة، في منع هذه الهجمات.

الحصول على تحليلات وأفكار أكثر تفصيلاً

هذه النقاط ليست سوى عدد قليل من النقاط الرئيسية في تحليل أدوات التشفير الواردة في تقرير “الكشف عن البرامج الضارة في بيئات السحابة المتعددة المستندة إلى Linux”، حيث يقدم التقرير أيضًا نظرة شاملة على أدوات الفدية وأدوات الوصول عن بُعد.

تنزيل التقرير الكامل - كشف البرامج الضارة في بيئات السحابة المتعددة المستندة إلى Linux

The post الهجمات والتقنيات الخاصة بالتشفير – تحليل من تقرير تهديدات VMware appeared first on VMware EMEA Blog.